今年もIPA(独立行政法人情報処理推進機構)から「情報セキュリティ10大脅威 2026(組織編)」が発表されました。

2026年版では、ランサム攻撃が11年連続でランクインし、新たに「AIの利用をめぐるサイバーリスク」が3位に初登場するなど、組織を狙った攻撃は年々巧妙化・多様化していることがうかがえます。

本記事では、これら10の脅威のうち、特にメールを攻撃の起点としている主要な脅威について詳しく解説します。

情報セキュリティ10大脅威 2026(組織編)

| 順位 | 脅威名 |

|---|---|

| 1位 | ランサム攻撃による被害 |

| 2位 | サプライチェーンや委託先を狙った攻撃 |

| 3位 | ATO(アカウント乗っ取り)利用をめぐるサイバーリスク |

| 4位 | システムの脆弱性を悪用した攻撃 |

| 5位 | 機密情報を狙った標的型攻撃 |

| 6位 | 地政学的リスクに起因するサイバー攻撃(情報戦を含む) |

| 7位 | 内部不正による情報漏えい等 |

| 8位 | リモートワーク等の環境や仕組みを狙った攻撃 |

| 9位 | DDoS攻撃(分散型サービス妨害攻撃) |

| 10位 | ビジネスメール詐欺 |

各攻撃に共通する「メール攻撃」

10大脅威はそれぞれ異なる攻撃に見えますが、多くの脅威が「メール」を攻撃の起点としているという共通点があります。

ランキング上位の脅威が、どのようにメールを使って組織を攻撃するのか見ていきましょう。

1位:ランサム攻撃による被害

【攻撃の概要】

マルウェアによってシステムやデータを暗号化し、復旧と引き換えに身代金を要求する攻撃です。

ネットワーク全体に感染が拡大し、事業停止に追い込まれるケースが多発しています。2025年も多数の企業が被害に遭い、深刻な影響を受けています。

【メールでの展開方法】

マルウェアによってシステムやデータを暗号化し、復旧と引き換えに身代金を要求する攻撃です。

ネットワーク全体に感染が拡大し、事業停止に追い込まれるケースが多発しています。2025年も多数の企業が被害に遭い、深刻な影響を受けています。

2位:サプライチェーンや委託先を狙った攻撃

【攻撃の概要】

特定の組織や個人をターゲットとし、段階的に信頼関係を築きながら最終的にマルウェアを送り込んで機密情報を窃取する攻撃です。

人間の心理や習慣を巧みに利用して「つい開いてしまう」「つい信用してしまう」状況を作り出すため、従業員が攻撃に気づきにくいのが特徴です。

【メールでの展開方法】

セミナー案内、業界レポート、取引先からの問い合わせなど、業務上開封せざるを得ない内容を装い、メールにマルウェアや悪意のあるリンクを仕込んで送信します。

メールの件名、内容はその組織の業界や関心事を事前に調べ上げて作り込むため、非常に信憑性が高く見分けるのが困難です。

5位:機密情報を狙った標的型攻撃

【攻撃の概要】

標的組織よりもセキュリティが脆弱な取引先や委託先、子会社等を攻撃してそこが保有する標的組織の機密情報を窃取したり、ソフトウェアの開発元などを攻撃してソフトウェアやサービスにマルウェアを仕込み、それを利用する標的組織や複数の顧客を一斉に感染させる攻撃です。

信頼関係を悪用するため、従来の境界防御では検知が困難な特徴があります。

【メールでの展開方法】

取引先や委託先を装った「プロジェクト資料の共有」「仕様書の確認依頼」「システムアップデートの通知」など、業務上自然な内容のメールにマルウェアや悪意のあるリンクを仕込んで送信します。

また、既に侵害した取引先のメールアカウントを使って本命のターゲットへ攻撃メールを送信するケースも多く、受け取った人が疑いを持ちにくいのが特徴です。

6位:地政学的リスクに起因するサイバー攻撃(情報戦を含む)

【攻撃の概要】

政治的に対立する国家が、外交・安全保障上の対立をきっかけとして嫌がらせや報復目的でサイバー攻撃を行います。

また、自国の産業競争力確保のための機密情報窃取や、外貨獲得を目的とした攻撃も行われます。国の重要インフラや社会的インパクトが大きい組織が標的となり、サービス停止や情報改ざんによる社会的混乱が引き起こされるおそれがあります。

【メールでの展開方法】

スピアフィッシングと呼ばれる手法で、特定の個人を標的にソーシャルエンジニアリング等で情報収集を行い、その情報を基に業務関連を装ったメールを送信します。添付ファイルの実行やURLのクリックを通じて、認証情報や機密データを窃取します。

10位:ビジネスメール詐欺

【攻撃の概要】

経営者や取引先になりすまして不正な送金指示を出す詐欺的な攻撃です。

人間の心理的な隙を突いた巧妙な手法で、1件あたり数千万円から数億円の被害が発生するケースもあります。

【メールでの展開方法】

「社長からの緊急指示」「取引先の振込先変更通知」など、緊急性や権威性を装ったメールそのものが攻撃手段となり、不正な送金を実行させます。

メール攻撃対策に従業員教育が不可欠な理由

技術的な対策だけに注目していると、メールを攻撃の起点にしているという共通点を見落としてしまいます。

ランサムウェア対策、標的型攻撃対策、BEC対策……それぞれ個別に対策を講じることも大切ですが、すぐにでも始められる対策があります。

それは、すべての攻撃の入り口となる「メール」を見分ける力を従業員が身につけることです。

近年のサイバー攻撃は、システムの脆弱性を狙うよりも、人間の心理を突く「ソーシャルエンジニアリング」が主流になっています。攻撃者は技術的な防御を突破するより、従業員を騙す方が簡単だと知っています。緊急性を装ったり、上司や取引先になりすましたり、業務に関連する内容で信頼させたり…こうした手法で、従業員に「つい開いてしまう」「つい信用してしまう」状況を作り出しています。

セキュリティソフトやフィルタリングシステムは確かに重要です。しかし、攻撃の標的が「システム」から「人」にも変化している以上、技術的な対策だけでは不十分です。

無料でできる対策|標的型攻撃メール訓練

被害を防ぐには、実際の攻撃を想定した訓練を通じて「怪しいメールに気づける経験」を積み、従業員一人ひとりのリテラシーを高めることが重要です。

TrapFeelなら、無料で従業員向けの標的型メール訓練を実施できます。

▷ https://trapfeel.the-dxtech.com/

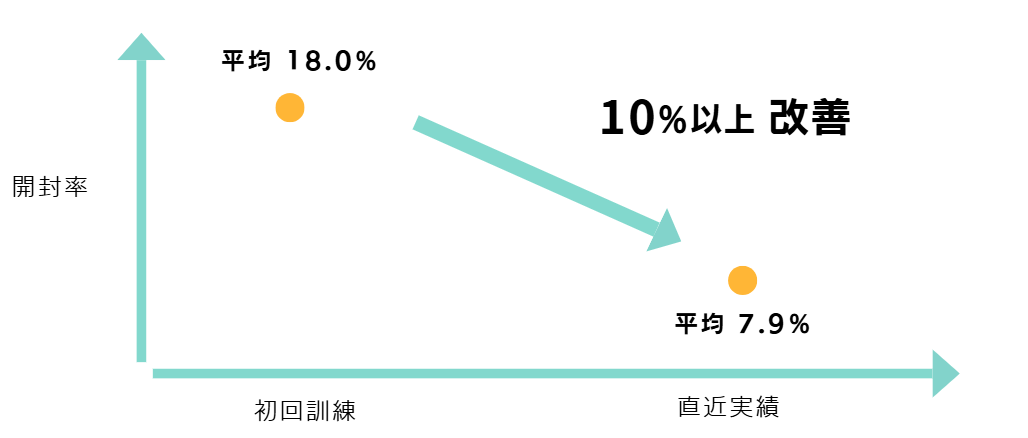

継続して訓練を実施することで、添付ファイルやURLを開くなどマルウェア感染につながる行動を取ってしまう人の割合は、初回訓練時と直近実績の平均開封率を比較すると、10%以上改善しています。

従業員のセキュリティ意識を、訓練で確認してみませんか。